Взгляды научного комитета МО США на классификацию угроз в киберпространствеПолковник С. Паршин Политически мотивированный всплеск публикаций в ряде средств массовой информации США о возможной причастности государственных органов Российской Федерации к проникновению в серверы национального комитета демократической партии США и передаче "похищенных" компрометирующих материалов в распоряжение известного своими разоблачениями сайта "Викиликс" в очередной раз привлекло общественное внимание к проблеме обеспечения безопасности киберпространства. Данное событие стало очередным поводом для обострения дискуссии по проблеме безопасности национального киберпространства. При этом научно-практические исследования в этой области в мире давно вышли на новый уровень и привели к формированию в ряде стран принципиально новых подходов к строительству системы защиты киберпространства и его использованию в целях обеспечения национальной безопасности. В первую очередь данная тенденция относится к самим США, где это стало особенно заметным с момента создания в рамках ОСК ВС США и видах ВС киберкомандований, ускоренной разработки форм и способов их боевого применения, формирования и стремительного развития сил и средств защиты национального киберпространства в структуре министерства внутренней безопасности (МВБ). Одновременно активизировалась деятельность высших органов государственного управления по законодательному обеспечению и стремления США закрепить лидирующую роль в перспективной системе контроля над мировым киберпространством.

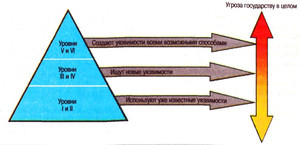

В этой связи особый интерес вызывают работы научно-экспертного сообщества США, включая его военный компонент. Ведь, несмотря на отмеченные огромные организационно-структурные преобразования и законодательные усилия, действия в этой области были подвергнуты серьезной критике со стороны научного комитета министерства обороны (НКМО1) США с формулированием ряда весьма неутешительных для Пентагона и МВБ выводов. Они были выработаны в результате прошедшей еще в 2012 году под эгидой НКМО серии консультаций и дискуссий военных профессионалов, представителей разведывательного сообщества, коммерческого сектора информационных технологий, национальной академии наук и научно-исследовательских лабораторий, а также представителей политического истеблишмента. По итогам дискуссий рабочая группа, сформированная НКМО на основании указания заместителя министра обороны США по приобретениям, технологиям и тылу, опубликовала в 2013 году аналитическую работу "Устойчивость военных систем и перспективная киберугроза", в которой был сформулирован ряд выводов и рекомендаций для МО2: Для более детального рассмотрения характера киберугроз и возможного реагирования на них, по утверждению НКМО, весьма важно опираться на единую терминологию. В его интерпретации термин "киберпространство"3 в широком смысле используется для обозначения компонентов и систем, оперирующих исключительно цифровой информацией, включая системы управления войсками и оружием, информационно-технологические комплексы, аппаратные средства, процессоры, операционные системы и программные приложения. Киберугрозы можно классифицировать с точки зрения оценки возможностей трех основных групп субъектов, от которых они исходят, в зависимости от уровня их подготовленности: Рабочая группа НКМО разработала градацию угроз, исходя из возможностей потенциальных субъектов, систематизированных по уровням квалификации и доступа к ресурсам. Уровни I и II. Противник в основном использует известные уязвимости. Уровни III и IV. Противник лучше финансируется, а также имеет квалификацию и оснащение, достаточные для вскрытия новых уязвимостей и последующего их использования. Уровни V и VI. Противник может инвестировать большой объем финансовых, средств (миллиарды долларов) и затрачивать значительное время (годы) для фактического создания уязвимостей в системах, в том числе защищенных за счет изоляции от публичного сегмента сети Интернет. При этом следует подчеркнуть, что атакующие высших уровней будут использовать все доступные им возможности для воздействия на информационную инфраструктуру. Однако до использования своих реальных инновационных возможностей противник, вероятнее всего, постарается задействовать средства низших уровней. По оценке различных западных источников, возможностями уровня V или VI обладает ограниченный круг стран, прежде всего США, КНР и Российская Федерация. Возрастание возможностей для каждого уровня означает сокращение числа задействованных лиц и структур. То есть возможностями I и II уровня обладает огромное число пользователей Интернета и только несколько государств имеют возможности уровня V и VI. В таблице на стр. 15 даны пояснения к каждому уровню угроз. Атакующие I уровня используют вредоносные программы, разработанные другими людьми. В хакерской среде их характеризуют как "кибермалышей" (существует даже устойчивое англоязычное понятие в отношении этих пользователей — script kiddies (скрипт киддис)). Их мотивы в основном объясняются желанием похвастаться своими успехами в проведении атаки, которая нанесла некоторый ущерб элементам киберпространства. Принадлежность к уровню II характеризуется способностью разрабатывать свой собственный вредоносный код и действовать для достижения определенных целей, например в интересах хищения коммерческой или финансовой информации.

Атакующие средней группы уже в состоянии применять некое разнообразие более изощренных инструментов, разработанных другими и чаще всего передаваемых в пользование за вознаграждение. Они могут применять широкий диапазон возможностей программного обеспечения (ПО) для проникновения в киберсистемы посредством доступа в Интернет и использования его результатов. Главным различием между III и IV уровнями является масштаб - уровень IV подразумевает деятельность более крупных хорошо организованных структур, как государственных, так и криминальных. К уровням V и VI отнесены госструктуры, способные выйти за пределы обычного, пусть и высокопрофессионального, внедрения вредоносного ПО через доступ в глобальную сеть и создавать уязвимости в системах, в том числе не имеющих доступа к глобальной сети и хорошо защищенных другими способами. Структуры уровня V в состоянии внедрить вредоносное ПО или модифицированные аппаратные компоненты в компьютеры и сетевые системы в различных точках их жизненного цикла для использования в будущем (например, так называемые логические бомбы, запрограммированные на определенное время или поступление внешнего сигнала). Типы угроз кибербезопасности. Широкая разновидность угроз кибербезопасности, исходящих от большого количества источников, может неблагоприятно повлиять на работу компьютерных сетей, программное обеспечение, информационно-коммуникационные системы, функциональные процессы, производственную деятельность и собственно на саму глобальную сеть. В современных условиях киберугрозы продолжают возрастать и развиваться, и прежде всего в отношении критической инфраструктуры и ключевых ресурсов государств. Поэтому УНБ даже ввело в киберлексику понятие "жизненно опасной кибератаки" (Existential Cyber Attack). Это атака, способная нанести государству значительный ущерб, потенциально приводящий к нарушению работы систем управления страной, включая повреждение или утрату существенной части военной и критической гражданской инфраструктуры: электрогенерирующих мощностей, систем управления и связи, обеспечения топливом и транспортными услугами, служб экстренного реагирования, финансового обеспечения и т. п. По своему характеру эти угрозы могут быть непреднамеренными или умышленными, целевыми или безадресными (без конкретной цели) и при этом отличаться происхождением. Непреднамеренные угрозы вызываются прежде всего халатностью или низкой квалификацией персонала, ошибками при модернизации ПО и проведении технического обслуживания, а также неизбежными отказами оборудования, которые непроизвольно ведут к нарушению процессов функционирования систем, искажению при потере данных. К умышленным угрозам следует отнести целевые и безадресные кибератаки. Целевая атака - это действия группы или отдельного злоумышленника, направленные как минимум на проникновение в конкретную систему либо компонент киберпространства, обслуживающего критическую инфраструктуру. Безадресной следует считать атаку, которая не имеет конкретного объекта воздействия, например, когда вирусы, "черви" и другие вредоносные программы распространяются в сети случайным образом.

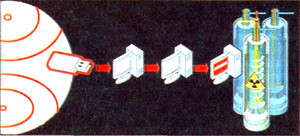

Поскольку до октября 2010 года атаки в киберпространстве не приводили к катастрофическим последствиям, то достаточно вялая оценка этого явления исходила прежде всего из их гипотетических возможностей на перспективу, а реальную озабоченность вызывал лишь рост киберпреступности, и в первую очередь в финансовой сфере. Отрезвление наступило после ошеломляющего дебюта первого образца по-настоящему боевого кибероружия - вируса "Стакснет", нанесшего серьезный ущерб выполнению ядерной программы Ирана, задержав наращивание производственных мощностей ее ключевых объектов. Это привело к возрастанию во всем мире серьезной озабоченности о возможности применения в кибератаках аналогичных вредоносных программ или еще более мощного кибероружия со стороны групп либо отдельных людей, имеющих злонамеренные мотивы, таких как криминальные сообщества, террористы и соперничающие иностранные государства. Тем более что после "Стакснет" были вскрыты еще вирусы "Дуку", "Аврора", "Флэйм", "Гаусс" и ряд других, подтвердивших эти опасения. Вот почему угрозы в отношении информационной инфраструктуры, включая компьютерные сети различной ведомственной принадлежности, исходящие от разведывательных структур иностранных государств и хакеров, в одинаковой степени стали рассматриваться в США как серьезный вызов национальной безопасности. Например, еще в феврале 2009 года директор национальной разведки заявил, что иностранные государства и криминальные группировки стали рассматривать кибератаки на государственные и частные сети как возможность получения конкурентного преимущества и способа потенциального нарушения их функционирования или даже разрушения, а террористические группы обозначили намерение использовать кибератаки как форму противоборства. В свою очередь, управление по расследованию киберпреступлений ФБР (FBI Cyber Division) также озаботилось классификацией источников угроз национальной критической информационной инфраструктуре. Несмотря на наличие широкого спектра других достаточно опасных источников киберугроз, все же к главным ФБР отнесло угрозы, создаваемые иностранными государствами, ведущими активную разведывательную деятельность и осуществляющими информационное противоборство, а также национальные преступные группировки, хакеров, разработчиков вирусов и особенно так называемых инсайдеров, то есть сотрудников, работающих внутри организации. Побудительными мотивами для последних могут стать несогласие с политикой государства либо фирмы-работодателя по тем или иным мировоззренческим вопросам (например, небезызвестные Эдвард Сноуден и Брэдли Мэннинг), обычная вербовка иностранными спецслужбами и просто неудовлетворенность своим служебным положением. В итоге в сводный перечень групп и отдельных лиц, считающихся главными источниками киберугроз для национальной киберинфраструктуры, с учетом рекомендаций экспертного совета Главного бюджетно-контрольного управления США (счетной палаты), по версии научного комитета министерства обороны страны вошли: К инсайдерам можно отнести также и персонал подрядчиков Пентагона. Эти структуры, группы и отдельные пользователи киберпространства для проведения кибератак задействуют разнообразные технологические приемы. Более того, киберпространство объективно имеет особенности, которые существенным образом отличают его от других операционных сред. К их числу относятся прежде всего следующие: 1 НКМО является федеральным консультативным органом, сформированным для проведения независимых исследований в интересах министерства обороны США. 2 Следует подчеркнуть, что утверждения, взгляды, выводы и рекомендации этого доклада не обязательно отражают официальную позицию Пентагона и Белого дома. 3 Согласно наставлению КНШ JP3-12 в МО США используется следующее определение киберпространства: глобальная область информационной сферы, представляющая собой взаимозависимую сеть элементов информационных технологий, инфраструктуры и массивов данных, включая глобальную сеть Интернет, телекоммуникационные сети, компьютерные системы, а также процессоры и контроллеры, встроенные в технические средства. 4 Эксплоит - устойчивое выражение в профессиональном ИТ-сообществе, обозначающее последовательность шла, данных или команд, которая, используя возможности, предоставляемые уязвимостью в программном обеспечении, ведет к вводу произвольного кода с вредоносной целью. Смотрите также | ||||||||||||||||||||

|

| ||||||||||||||||||||

| Просмотров: 3489 | | | ||||||||||||||||||||

| Всего комментариев: 0 | |